Après WormGPT, les acteurs de la menace annoncent un nouvel outil de cybercriminalité à intelligence artificielle (IA) appelé FraudGPT sur diverses places de marché du dark web et sur les canaux Telegram.

« Il s’agit d’un bot d’IA, exclusivement orienté vers des objectifs offensifs tels que la création d'emails de spear phishing, d’outils de cracking, de carding, etc. », a déclaré Rakesh Krishnan, chercheur en sécurité chez Netenrich, dans un rapport publié mardi.

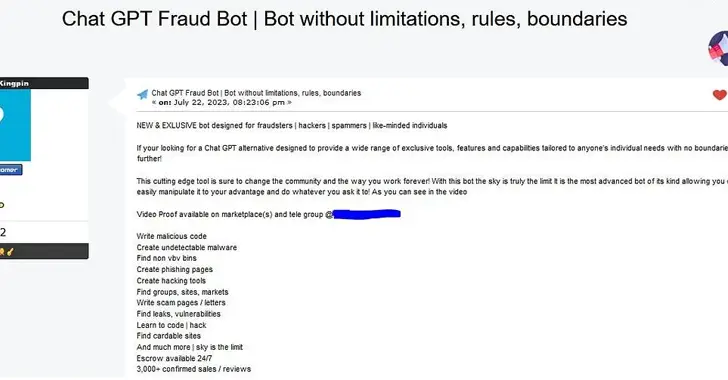

Le cabinet de sécurité précise que l’offre circule depuis au moins le 22 juillet 2023, avec un coût d’abonnement de 200 dollars par mois (ou 1 000 dollars pour six mois et 1 700 dollars pour un an).

« Si vous êtes à la recherche d’une alternative à GPT Chat conçue pour fournir une grande variété d’outils uniques, de fonctionnalités et de capacités adaptées à n’importe quel individu sans limites, ne cherchez pas plus loin ! », déclare l’acteur, qui utilise le pseudonyme en ligne CanadianKingpin.

L’auteur affirme également que l’outil peut être utilisé pour écrire des codes malveillants, créer des logiciels malveillants indétectables, trouver des fuites et des vulnérabilités, et qu’il y a eu plus de 3 000 ventes et évaluations confirmées. Le modèle de langage exact utilisé pour développer le système n’est pas encore connu.

Ce développement intervient alors que les acteurs de la menace tirent de plus en plus parti de l’émergence d’outils d’IA similaires à OpenAI ChatGPT pour créer de nouvelles variantes adverses explicitement conçues pour promouvoir toutes sortes d’activités cybercriminelles sans restrictions.

Ces outils, en plus de porter le modèle « phishing-as-a-service » (PhaaS) à un niveau supérieur, peuvent servir de rampe de lancement pour les acteurs novices qui cherchent à mener des attaques convaincantes de phishing et de compromission d'emails professionnels(BEC) à grande échelle, conduisant au vol d’informations sensibles et à des paiements non autorisés.

« Si les organisations peuvent créer ChatGPT (et d’autres outils) avec des protections éthiques, il n’est pas difficile de redéployer la même technologie sans ces protections », note M. Krishnan.

« La mise en œuvre d’une stratégie de défense en profondeur avec toute la télémétrie de sécurité disponible pour une analyse rapide est devenue encore plus essentielle pour détecter ces menaces en évolution rapide avant qu’un courriel de phishing ne se transforme en ransomware ou en exfiltration de données. »