Siguiendo los pasos de WormGPT, los actores de amenazas están anunciando otra herramienta de ciberdelincuencia de inteligencia artificial (IA) llamada FraudGPT en varios mercados de la dark web y canales de Telegram.

«Se trata de un bot de IA orientado exclusivamente a fines ofensivos, como la creación de correos electrónicos de phishing selectivo, herramientas de cracking, carding, etc.», afirma Rakesh Krishnan, investigador de seguridad de Netenrich, en un informe publicado el martes.

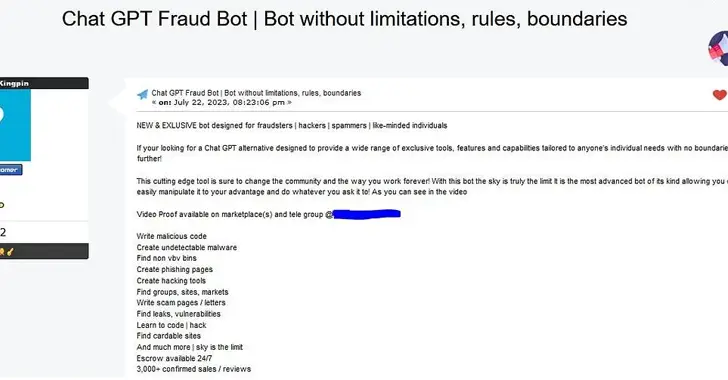

La firma de seguridad dijo que la oferta ha estado circulando desde al menos el 22 de julio de 2023, con un coste de suscripción de 200 dólares al mes (o 1.000 dólares por seis meses y 1.700 dólares por un año).

«Si estás buscando una alternativa a GPT Chat diseñada para proporcionar una amplia variedad de herramientas únicas, características y capacidades adaptadas a cualquier individuo sin limitaciones, ¡no busques más!», afirma el actor, que utiliza el seudónimo online CanadianKingpin.

El autor también afirma que la herramienta puede utilizarse para escribir código malicioso, crear malware indetectable, encontrar filtraciones y vulnerabilidades, y que se han confirmado más de 3.000 ventas y revisiones. Aún se desconoce el modelo de lenguaje (LLM) exacto utilizado para desarrollar el sistema.

El desarrollo se produce cuando los actores de amenazas están aprovechando cada vez más la aparición de herramientas de IA similares a OpenAI ChatGPT para crear nuevas variantes de adversarios diseñadas explícitamente para promover todo tipo de actividades ciberdelictivas sin restricciones.

Estas herramientas, además de llevar el modelo «phishing-as-a-service» (PhaaS) al siguiente nivel, pueden servir como plataforma de lanzamiento para actores novatos que buscan llevar a cabo ataques convincentes de phishing y compromiso de correo electrónico empresarial (BEC) a escala, lo que lleva al robo de información sensible y pagos no autorizados.

«Aunque las organizaciones pueden crear ChatGPT (y otras herramientas) con salvaguardas éticas, no es difícil volver a desplegar la misma tecnología sin estas protecciones», señala Krishnan.

«Implementar una estrategia de defensa en profundidad con toda la telemetría de seguridad disponible para un análisis rápido se ha vuelto aún más esencial para detectar estas amenazas de rápido movimiento antes de que un correo electrónico de phishing pueda convertirse en ransomware o exfiltración de datos.»